パブリックネットワーク経由で複数クラスタ間のXDCRを構成するとき、データはパブリックインターフェイスのチャネル全体で暗号化されずに送信されます。レプリケートされた情報のセキュリティを確保するには、データセンター間の各ルート間でのデータを暗号化する2つのデータセンター間で適切なVPNゲートウェイを構成する必要があります。

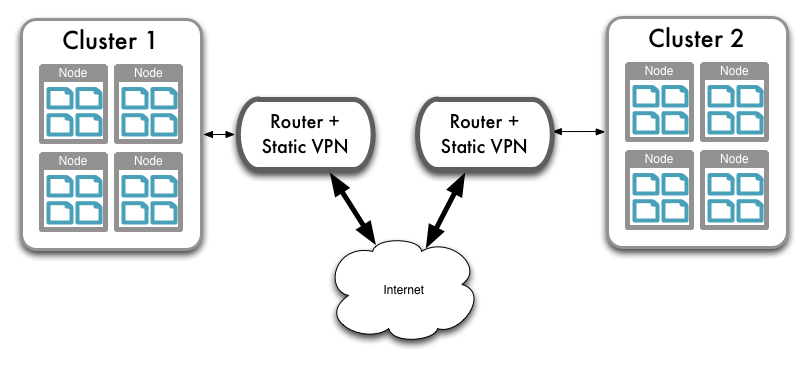

Couchbase Server配備で使用されている専用のデータセンター内では、2つのクラスタ間でスタティックルートを使用してVPN接続を示すようににポイントを設定できます。

Amazon EC2もしくは他のクラウドソリューションを使用するとき、特にEC2の異なるゾーンを使用するとき、異なるEC2地域ゾーン間でのビルトインのVPNサポートはありません。しかし、専用のVPNソリューションでの通信を可能にするEC2内のクラスタによるVPNクライアントとAmazon VPCのサポートがあります。詳細については、VPNのサポートリストとしてAmazon Virtual Private Cloud FAQsを参照してください。

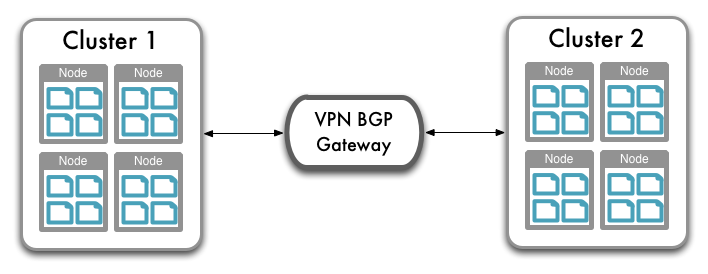

EC2内でのクラスタ間のVPN接続をサポートするには、複数のVPN接続をルーティングできるマルチポイントBGP VPNソリューションを構成する必要があります。VPN接続間のルーティングにBGPゲートウェイを使用して、1つのEC2クラスタとリージョンからサードパーティのBGP VPNルータへのVPN接続と、他のリージョンからのVPN接続をルーティングすることができます。

これらのVPNのルートやシステムの構成はVPNソリューションに依存しています。

セキュリティを強化するために、クラスタごとのIPアドレスの間の必要なポートでのみトラフィックを許可するようにセキュリティグループを設定する必要があります。セキュリティグループを設定するには、受信ポート番号とIPアドレスの範囲を指定する必要があります。また、クラスタ内のノード間の通信を可能にするために、セキュリティが、クラスタの正しいポート番号とIPアドレスがリマインダーに含まれていることを確認する必要があります。

VPN接続を構成するとき、XDCR通信プロトコルで使用しているポート、各宛先クラスタ内のすべてのノードで8091と8092のポートについてルーティングと安全性を保証する必要があります。